Verbeter uw netwerkbeveiliging door netwerksegmentatie (VLAN's)

Een thuis- of klein bedrijfsnetwerk bestaat vaak uit een enkel "plat" netwerk. Dat betekent dat binnen zo'n netwerk alle apparatuur met elkaar kan communiceren.

Aan de ene kant is het handig dat alles (binnen het netwerk) met elkaar communiceert. Maar helaas schuilt daar echter een gevaar. Er is directe toegang mogelijk op alle niveaus. Daardoor is de apparatuur in het netwerk - ook voor ongenode gasten - snel te vinden en dus onnodig kwetsbaar.

Eén van de oplossingen om de netwerkbeveiliging te verbeteren is door het netwerk op te splitsen in aparte (kleinere) netwerken. Door het netwerk op te splitsen zal apparatuur minder snel te vinden en minder gemakkelijk te benaderen zijn. De apparatuur wordt hierdoor minder kwetsbaar omdat er sprake is van een barrière.

Het opsplitsen van een netwerk kan op verschillende manieren. Bijvoorbeeld door aparte fysieke netwerken aan te leggen. Echter is een fysieke splitsing kostbaar. Een andere (meer gebruikelijke) aanpak bestaat uit het netwerk opsplitsen in virtuele netwerken. Dit betekent dat er meerdere netwerken geconfigureerd worden op dezelfde netwerkapparatuur. Vervolgens wordt de aan te sluiten apparatuur over de desbetreffende VLAN's verdeeld.

De techniek die gebruikt wordt heet virtual LAN's of VLAN's. Het toepassen van VLAN's wordt ook wel virtuele netwerksegmentatie genoemd. De bedoeling is om toegang vanuit het ene netwerk (VLAN) naar het andere netwerk (VLAN) alleen bij uitzondering toe te staan - waar dat nodig is. Dit is een groot verschil ten opzichte van één enkel "plat" netwerk (waarbij alle apparatuur met elkaar kan communiceren).

Netwerk

In dit onderdeel wordt ingegaan op wat een fysiek netwerk is en hoe een virtueel netwerk gezien kan worden.

In dit onderdeel wordt ingegaan op wat een fysiek netwerk is en hoe een virtueel netwerk gezien kan worden.

Fysieke netwerken

Een netwerk wordt over het algemeen een LAN genoemd. LAN staat voor Local Area Network (LAN). Een LAN is de verzameling apparaten thuis of op het werk die met een kabel of via Wi-Fi met het netwerk zijn verbonden. Een fysiek netwerk bestaat uit netwerkapparatuur zoals het internet modem, de router, switches en access points.

Fysiek ten opzichte van virtueel

Wanneer er verschillende fysieke netwerken gemaakt moeten worden, dan betekent dat er een veelvoud aan netwerkapparatuur nodig is. Zo zal bijvoorbeeld voor ieder netwerk een eigen switch nodig zijn - plus alle extra bekabeling. Dat is uiteraard onhandig, duur en ingewikkeld. In plaats van verschillende fysieke netwerken (of fysieke LAN's) is het mogelijk om virtuele netwerken (of VLAN's) te maken. Dit betekent dat op dezelfde apparatuur verschillende netwerken geconfigureerd worden.

VLAN betekent niets anders dan een virtueel LAN. Er is één fysieke laag - waarop de virtuele netwerken uitelkaar gehouden en getransporteerd worden. Het gaat zover dat op een netwerk switch bepaald kan worden welke poort een bepaald netwerk vertegenwoordigd. Voor Wi-Fi netwerken werkt dit principe eigenlijk 't zelfde. Het SSID (of de PPSK sleutel) bepaalt met welk netwerk verbonden wordt.

Een gesegmenteerd netwerk is vergelijkbaar met een vierbaansweg met doorgetrokken streep en wegbaanscheiding. Het verkeer mag niet over de streep aan de linker- of rechterzijde - en kan dat ook niet, door de wegbaanscheiding. Het verkeer wordt over de eigen baan geleid - en is op die manier afgescheiden van het andere verkeer. De vierbaansweg staat hierbij synoniem voor vier verschillende VLAN's. Dat is overigens niet de limiet. De limiet is 4096.

Netwerkontwerp

Het opsplitsen van een netwerk in segmenten kan een taak zijn van een netwerkbeheerder. De netwerkbeheerder zal op basis van de netwerkomgeving eerst een aantal netwerken definiëren - bijvoorbeeld op basis van functie. Het komt er meestal op neer dat bijvoorbeeld kantoorcomputers in een apart netwerk onder worden gebracht en dat servers in een eigen netwerk worden ingedeeld, et cetera. Het gaat niet alleen om apparatuur wat met een netwerkkabel op het netwerk is aangesloten - maar ook om apparatuur wat via Wi-Fi met het netwerk is verbonden. Zo is het bijvoorbeeld gebruikelijk om voor mobieltjes en tablets een gasten Wi-Fi netwerk in te richten.

Cyber risico's

Om het nut en de noodzaak van netwerksegmentatie te onderbouwen, wordt in dit onderdeel het onderwerp cyber risico's toegelicht.

Om het nut en de noodzaak van netwerksegmentatie te onderbouwen, wordt in dit onderdeel het onderwerp cyber risico's toegelicht.

Ondernemen brengt risico's met zich mee. Er wordt regelmatig geschreven over bijvoorbeeld geizelsoftware. In het nieuwsartikel van 4 augustus 2023 beschrijft een auteur van RTL Z bijvoorbeeld dat kleine bedrijven en zzp'ers het vaakst doelwit van ransomware zijn. De cybercrimineel dringt in dat soort gevallen het netwerk binnen, om vervolgens gijzelsoftware (ransomware) los te laten met als doel de bestanden van het bedrijf te versleutelen. Tegen betaling kunnen de bestanden weer vrijgegeven worden.

Er zijn diverse maatregelen die genomen kunnen worden om gijzelsoftware (en dergelijke ellende) te voorkomen of in ieder geval om cyber criminaliteit af te remmen. Voorbeelden zijn een firewall, beveiligingssoftware tegen malware (vroeger was dat de virusscanner), software updates met als vangnet back-ups. Wat hierbij vaak vergeten wordt is de inrichting van het netwerk.

Impact en problematiek door een cyber incident

Het gaat niet alleen om het voorkomen van verlies van (toegang tot) data - maar ook om het voorkomen van:

- kosten;

- verlies van tijd;

- juridische problematiek (met bijvoorbeeld leveranciers, klanten, Autoriteit Persoonsgegevens, et cetera);

- imagoschade;

- lichamelijke en emotionele problematiek (toename van stress en verlies aan slaap).

Een hack heeft over het algemeen meer impact dan vooraf gedacht. De veelgehoorde opmerking "het valt wel wat mee" wordt na een dergelijk incident meestal zeer betreurd.

Oorzaken van een cyber incident

Er zijn vele oorzaken aan te wijzen waardoor een cyber incident plaats kan vinden.

Vaak maak een cybercrimineel misbruik van lekken in software of onvolkomenheden in (netwerk)configuraties in combinatie met social engineering. Dit laatste betekent dat een persoon (slachtoffer) aangezet wordt (door de cybercrimineel - dader) om tot een actie over te gaan die in het belang is van de cybercrimineel. Een voorbeeld is een slimme phishing mail met gevaarlijke linkjes. Het komt er in het kort op neer dat de cybercrimineel meestal binnenkomt via een computer. Bijvoorbeeld na een muisklik op een link in een e-mail. Zodra er toegang tot het netwerk is via een computer, dan kan de cybercrimineel het netwerk verder onderzoeken. Dit kan zichtbaar zijn op het beeldscherm - maar meestal verloopt de hack buiten het zich van de gebruiker om (bijvoorbeeld via een remote shell). In het begin is het vaak niet eens een cybercrimineel die achter de knoppen zit - maar een kwaadaardig stukje software wat de digitale deur openzet.

Hieronder treft u twee voorbeelden aan.

Kennis en gedrag

Zoals hierboven aangegeven zijn er diverse maatregelen die genomen kunnen worden om cyber risico's te verminderen. De vraag is of het kunnen voorkomen van cyber risico's voor 100% mogelijk is.

Het antwoord is nee. Er bestaat geen enkele oplossing waarmee een cyber incident volledig voorkomen kan worden. Daarom zijn kennis en gedrag twee belangrijke aandachtspunten. Denk hierbij bijvoorbeeld aan de links die u aantreft in e-mails. Nee, zelfs met de beste malware beveiliging kunt u niet zomaar op ieder linkje klikken. Zodra u begrijpt dat links gewantrouwd moeten worden, dan komt het aan op uw discipline om niet zomaar op de link te klikken.

Beveiliging en toegang back-ups

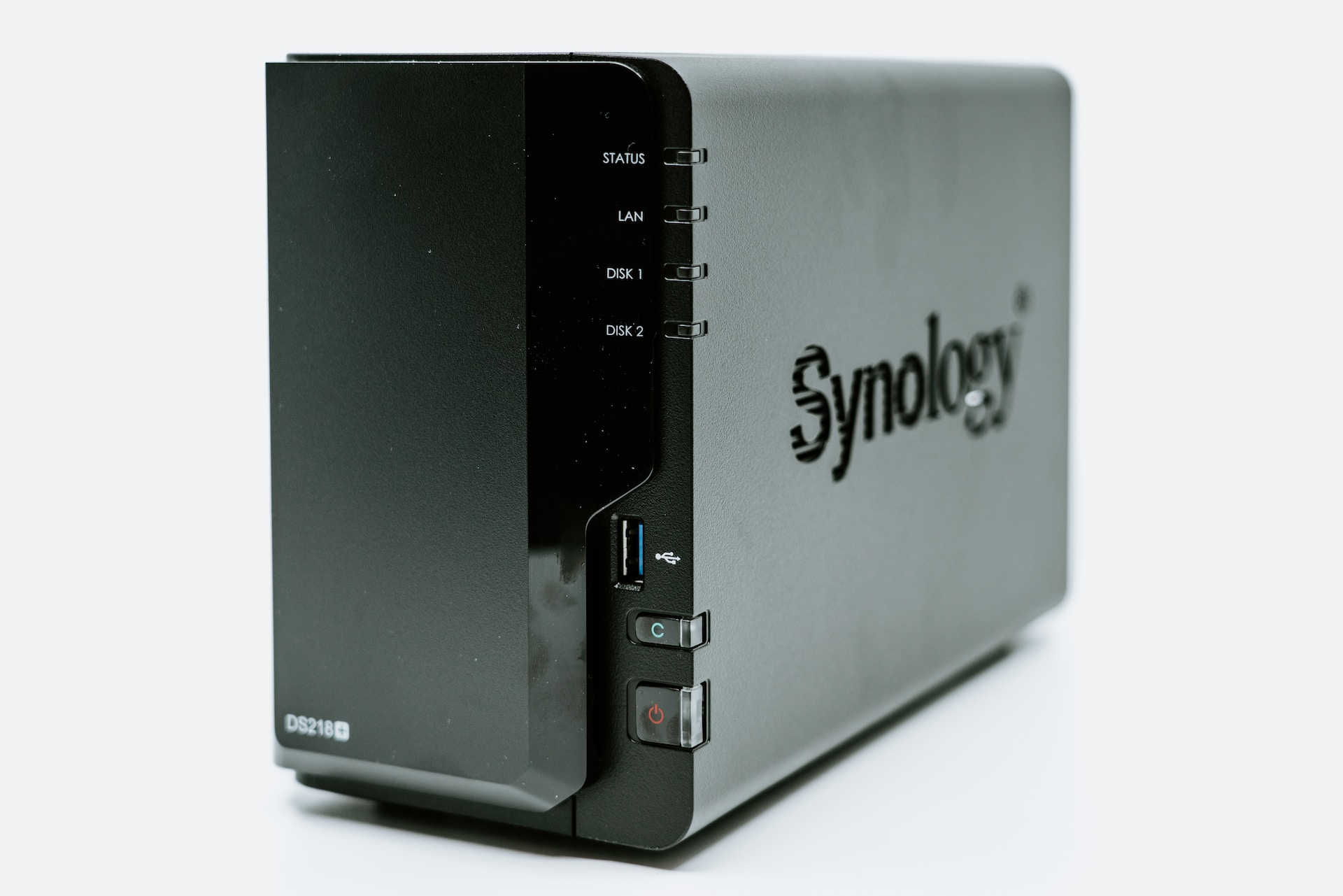

Een ander voorbeeld is de back-up van data. Steeds meer organisaties werken met Microsoft 365 - en hebben daarvoor een back-up op een NAS. Deze NAS is (u raadt het misschien al) aangesloten op het netwerk. Stel dat er in gebroken wordt op uw NAS - waar uw back-ups op staan? Dan is de schade niet te overzien. Veilig gestelde e-mailberichten kunnen worden ingezien en gevoelige data die op de OneDrive of op SharePoint staan kunnen eenvoudig worden gekopieerd. Een cybercrimineel heeft meerdere opties om u af te persen. De data kan versleuteld worden - maar u bent daarmee (nog) niet vleugellam gemaakt. De cybercrimineel kan er ook voor kiezen om u te chanteren door te dreigen de data te verkopen of te publiceren. Met het oog op imagoschade en wet- en regelgeving (zoals de AVG) is dat scenario zeer onplezierig.

Probleemoplossing

Zoals hierboven geschetst bestaat het probleem uit cyberdreigingen wat het hoofd geboden dient te worden. Er zijn diverse oplossingen, waarvan netwerksegmentatie één onderdeel is. Laten we aansluiten bij het laatste voorbeeld met betrekking tot de beveiliging van back-ups.

Toegangsbeperkende maatregelen

Stel de cybercrimineel probeert zichzelf toegang te verschaffen tot de back-up NAS. Omdat de NAS in dit voorbeeld niet buiten het kantoornetwerk geplaatst is, zal de cybercrimineel deze vrij vlot vinden. Stel dat de NAS niet goed onderhouden wordt met software updates - en er een lek in de gebruikte softwareversie zit? Stel dat het wachtwoord van de NAS te makkelijk is? Stel dat het wachtwoord gevonden wordt op de computer (van het slachtoffer) en er geen multifactorauthenticatie is toegepast? De cybercrimineel kan vervolgens ongezien inloggen.

Het was in dit geval beter geweest om de NAS buiten het kantoornetwerk te plaatsen. Het opsplitsen (segmenteren) van het netwerk is een deel van de oplossing om de toegang tot systemen door onbevoegden te beperken. Door het netwerkt op te splitsen kan onder andere de NAS (uit het voorbeeld) buiten het zicht en buiten het bereik van de cybercrimineel gebracht worden.

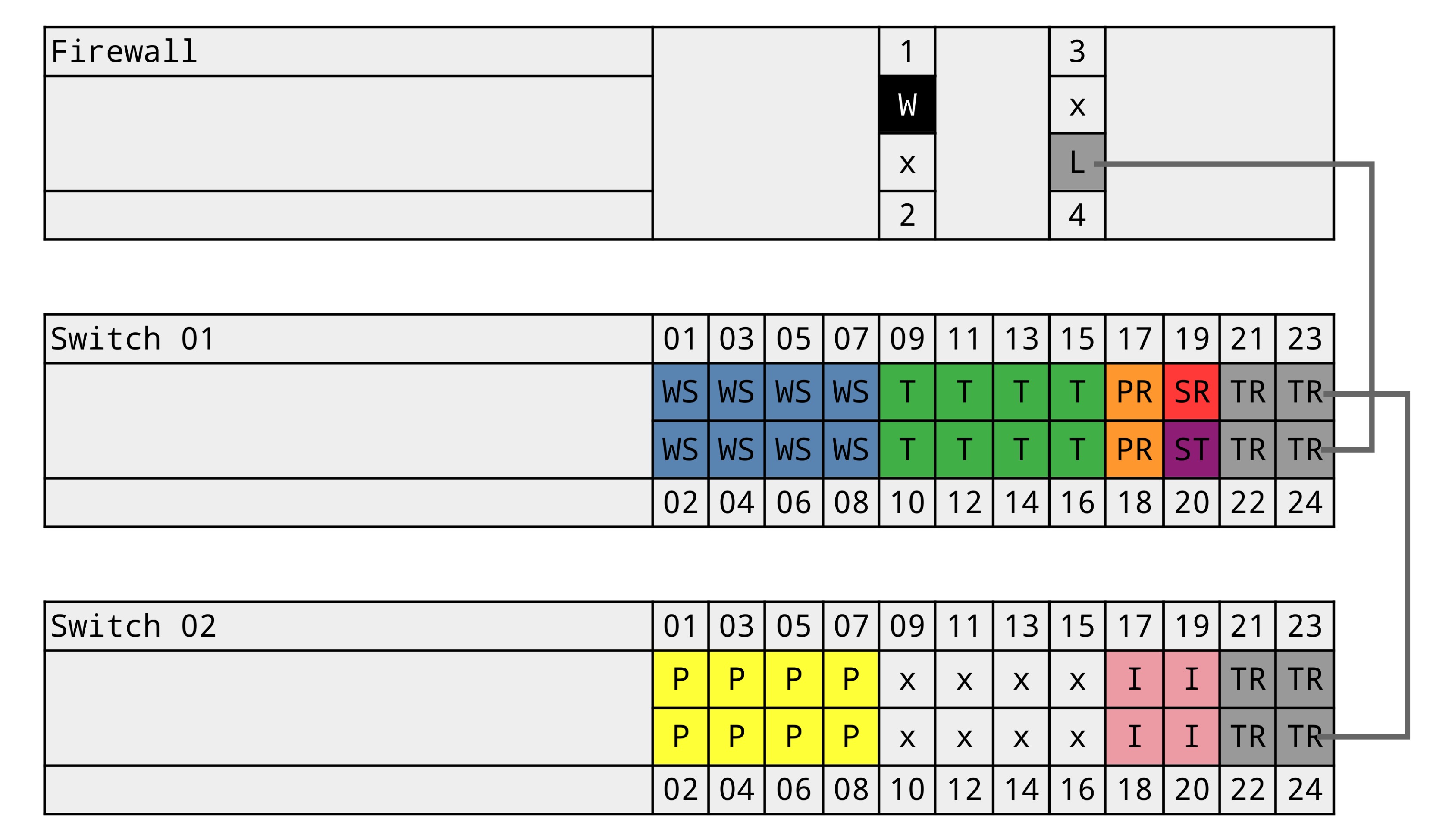

Netwerksegmenten

Een netwerk wordt vaak naar functie ingedeeld. Zo zijn bijvoorbeeld de volgende (virtuele) netwerken denkbaar:

- beheernetwerk (management; L/TR)

- werkplekken (desktop computers, laptops; WS)

- telefonie (T)

- printers (PR)

- servers (SR)

- opslag (NAS; ST)

- gasten Wi-Fi

- privé netwerk (P)

- IoT (zonnepanelen) (I)

Aanvulling op het bovenstaande is dat kenmerk "L" staat voor LAN; kenmerk "TR" staat voor TRUNK. Met dit laatste wordt een VLAN trunk poort bedoeld waar alle VLAN's samen komen (niet te verwarren met HP's terminologie voor "linkaggregatie"). Op een trunk poort is het management VLAN untagged; alle andere VLAN's zijn tagged (voorzien van een kenmerk). Het gastennetwerk heeft geen kleurcode of kenmerk gekregen. Een access point zal bijvoorbeeld aangesloten worden op een trunk poort - het desbetreffende VLAN voor de gasten Wi-Fi wordt meegegeven via het SSID. Op de gekleurde poorten (met uitzondering van 21-24) is het desbetreffende VLAN als primair netwerk ingesteld (PVID) - en wordt geen ander tagged VLAN doorgegeven. Kenmerk "x" staat voor "uitgeschakeld". Deze poorten staan administratief uit en worden niet gebruikt. Kenmerk "W" staat voor "WAN" en betreft de internetverbinding (er is geen apparatuur (modem/router) van de internet provider ingetekend met als doel het schema eenvoudig te houden).

Uiteraard zijn er meer indelingen mogelijk. Het is bij grote ondernemingen niet ongewoon om voor iedere afdeling een apart VLAN in te richten, waarbij toegang tot de vele servers wordt beperkt tot wat de desbetreffende afdeling nodig heeft.

Hieronder worden de opgesomde netwerken toegelicht.

1. Beheernetwerk

Op het beheernetwerk worden alle netwerkapparaten aangesloten. Denk aan switches, access points en de router/firewall. Dit netwerk wordt ookwel het management VLAN genoemd. Toegang tot dit netwerk is alleen bedoeld voor beheerders - en is bij voorkeur van het internet afgesloten (alhoewel er uitzonderingen kunnen zijn voor bepaalde diensten).

Op het beheernetwerk worden alle netwerkapparaten aangesloten. Denk aan switches, access points en de router/firewall. Dit netwerk wordt ookwel het management VLAN genoemd. Toegang tot dit netwerk is alleen bedoeld voor beheerders - en is bij voorkeur van het internet afgesloten (alhoewel er uitzonderingen kunnen zijn voor bepaalde diensten).

2. Werkplekken

Werkplekken (desktop computers en laptops) horen op een appart netwerk aangesloten te worden. Ten opzichte van het beheernetwerk, is het niet meer mogelijk om in te loggen op bijvoorbeeld de web interface van de netwerk switch(es) of op andere netwerkapparatuur zoals de access points voor de Wi-Fi.

3. Telefonie

Veelal wordt er binnen een kantoor gebruik gemaakt van vaste toestellen dia via internet bellen (VoIP). Niets is zo vervelend dat een telefoontoestel niet goed beveiligd blijkt te zijn. Het is in deze configuratie niet meer mogelijk om vanaf een werkplek in te loggen op de web interface van een telefoontoestel. Dit betekent dat een cybercrimineel - of een kwaadaardig stukje software - niet uit kan bellen naar een duur telefoonnummer.

4. Printers

Printers worden vaak met een standaard wachtwoord geleverd - en beschikken over beheerderstoegang via een web interface. Een printer kan misbruikt worden voor diverse doeleinden. Het is in deze configuratie niet meer mogelijk dat vanaf een werkplek ingelogd kan worden op de web interface - er is alleen een uitzondering gemaakt om alleen nog te kunnen printen. Daarnaast kan er vanaf de printer geen verbinding meer gemaakt worden met werkplekken en servers (lees: andere VLAN's). Dit laatst is ook belangrijk, omdat een printer eigenlijk ook en computer is waar software op draait. Het is mogelijk om de firmware van de printer te vervangen door firmware met kwaadwillende code. Daarnaast komt het steeds vaker voor dat op een printer applicaties geïnstalleerd kunnen worden. Dat is ideaal voor een cybercrimineel. Een printer wordt niet snel verdacht gevonden - maar kan wel degelijk als aanvalspunt misbruikt worden.

5. Servers

Servers horen thuis in een eigen netwerk. Sterker nog: het gaat (steeds vaker) om meerdere verschillende netwerken voor servers. Op die manier is het niet (meer) mogelijk om van de ene server bij de andere te komen. Het "hoppen" van de ene server naar de andere is dan niet meer mogelijk.

6. Opslag

In het voorbeeld hierboven over de NAS, wordt de NAS gebruikt voor back-ups van Microsoft 365. Het is dan niet nodig dat er toegang is tot de NAS vanuit welk netwerk dan ook. Er kan een uitzondering zijn voor toegang tot de NAS vanuit het beheernetwerk. Het kan ook om tijdelijke toegang gaan. Het belangrijkste is dat de werking van de back-up in de gaten gehouden wordt. Bijvoorbeeld doordat de NAS meldingen verstuurd - op uitzondering - via een mail server. Uit de per mail gestuurde meldingen wordt duidelijk of de back-up taken zijn uitgevoerd en of deze gelukt zijn.

In het voorbeeld hierboven over de NAS, wordt de NAS gebruikt voor back-ups van Microsoft 365. Het is dan niet nodig dat er toegang is tot de NAS vanuit welk netwerk dan ook. Er kan een uitzondering zijn voor toegang tot de NAS vanuit het beheernetwerk. Het kan ook om tijdelijke toegang gaan. Het belangrijkste is dat de werking van de back-up in de gaten gehouden wordt. Bijvoorbeeld doordat de NAS meldingen verstuurd - op uitzondering - via een mail server. Uit de per mail gestuurde meldingen wordt duidelijk of de back-up taken zijn uitgevoerd en of deze gelukt zijn.

7. Gasten Wi-Fi

Gasten hebben niks te zoeken op het bedrijfsnetwerk. Ook eigen mobiele telefoons en tablets horen niet thuis op het bedrijfsnetwerk. Dit soort apparatuur hoort "opgesloten" te worden in een netwerk waarbij alleen toegang mogelijk is tot internet - bij voorkeur via een beperkt aantal poorten. Daarnaast is het aan te bevelen om onderlinge communicatie (tussen de apparaten die zijn aangesloten op het gastennetwerk) te blokkeren (dit wordt client isolation genoemd).

8. Privé netwerk

Privé apparatuur - zoals de laptops van de kids - horen niet thuis op een bedrijfsnetwerk. Laptops die overal en nergens gebruikt worden (zoals op school) vormen een risico (wanneer deze op het kantoornetwerk zijn aangesloten). Er kan uiteraard een uitzondering gemaakt worden voor het gebruik van bijvoorbeeld de printer. Er moet dan één poort (maar soms meerdere poorten) opengezet worden voor de printer. Op die manier kunnen uw "schatjes" toch de werkstukken uitprinten, zonder dat er verbinding gemaakt hoeft te worden met het kantoornetwerk.

9. IoT

Vaak wordt apparatuur door verschillende leveranciers op het netwerk aangesloten. De omvormer(s) van zonnepanelen is geen uitzondering. Voor een netwerkbeheerder is niet direct in te schatten hoe veilig zo'n omvormer is. Een omvormer kan meestal met een netwerkkabel en/of via Wi-Fi aangesloten worden op het netwerk. Stel dat de omvormer met een netwerkkabel is aangesloten en de Wi-Fi adapter verkeert is ingesteld? Het is niet ondenkbaar dat via de Wi-Fi verbinding van de omvormer verbinding gemaakt kan worden met het desbetreffende netwerk. Het is dan prettig dat een ongenode gast in een apart geïsoleerd netwerk uitkomt.

De inrichting zoals hierboven geschetst is al redelijk complex - maar ook voor een klein thuiskantoor (tot op zeker hoogte) realistisch. Hieruit blijkt dat een beheernetwerk, gastennetwerk, privé netwerk en een netwerk voor de bedrijfscomputers is aan te raden om zodoende de apparaten netwerktechnisch van elkaar te isoleren. Een netwerk voor bijvoorbeeld een camerasysteem is buiten beschouwing gelaten - maar kan ook toegevoegd worden. Dat zou dan VLAN nr. 10 kunnen zijn! Kortom: het is geen enkel probleem om gaandeweg het aantal VLAN's uit te breiden.

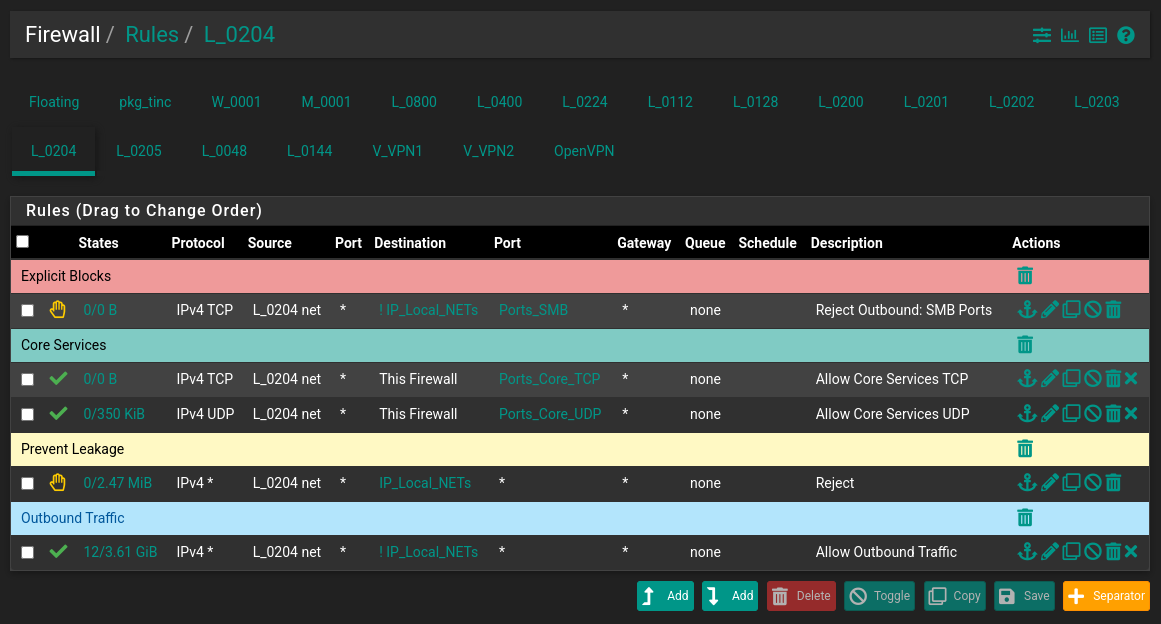

Firewallregels

Netwerkbeleid is noodzakelijk zodra het netwerk is opgesplitst in verschillende(VLAN's). Toegang wordt hierbij geregeld op basis van uitzonderingen. Dit beleid wordt georganiseerd door firewallregels toe te voegen (op de firewall).

Stel, ik wil vanaf een school laptop - vanuit het privé netwerk - een werkstuk afdrukken (op de printer in het printer netwerk). Omdat er netwerksegmentatie is toegepast, is het niet (meer) mogelijk om contact te maken met de printer vanaf de laptop. Om dat op te lossen, zal er een uitzonderingsregel gemaakt moeten worden (d.m.v. een firewall regel).

In deze uitzonderingsregel wordt dan aangegeven dat vanuit het privé netwerk verbinding gemaakt mag worden met poort 9100/TCP op het IP adres van de printer in het printernetwerk. Omdat alleen poort 9100/TCP toe wordt gestaan, is toegang tot de andere poorten niet mogelijk. Het is bijvoorbeeld niet (meer) mogelijk om met de web interface van de printer te verbinden die (bijvoorbeeld) op poort 80/TCP of 443/TCP luistert. Dit betekent dat van de 65.535 mogelijke poorten, nog slechts één poort open staat voor de printer.

TCP is een protocol. Er worden binnen een netwerk nog meer protocollen gebruikt voor data communicatie, zoals UDP. Denk bijvoorbeeld ook aan het ICMP protocol wat gebruikt wordt om de aanwezigheid van een apparaat in het netwerk te testen. Het is in dit voorbeeld (en in deze configuratie) niet meer mogelijk om het PING commando (ICMP) te gebruiken om de printer - in het andere netwerk (VLAN) - te ontdekken. Ook al wordt de printer ontdekt (bijvoorbeeld door een poort scan), dan is de mogelijkheid om te kunnen verbinden met de web interface (beheertoegang) niet langer mogelijk.

Conclusie

Het valt op dat in kleine omgevingen geen netwerksegmentatie toe wordt gepast. Een netwerk van een kleine onderneming begint vaak door gewoon te beginnen met één of meerdere computers. Meestal wordt er (nog) niet nagedacht over de inrichting van het netwerk. Er wordt aangesloten op het netwerk wat beschikbaar is. Dat is meestal het thuisnetwerk of de router van de internet provider. Naarmate de onderneming groeit, neemt ook het aantal apparaten toe. Dat betekent dat ook de cyber risico's toenemen. Naast de vele oplossingen om cyberdreigingen te dempen, wordt netwerksegmentatie en een streng netwerkbeleid (waaronder firewallregels) nog vaak vergeten.