Welkom op het IT blog van Bouke Jasper Henstra. Hier vindt u posts over uiteenlopende onderwerpen.

Vragen, op- of aanmerkingen? Klik hier voor het contactformulier om snel, eenvoudig en veilig uw bericht te versturen.

Als je liever geen Microsoft Windows Active Directory Domain Controller (AD DC) gebruikt, dan is Samba als Active Directory Domain Controller een uitkomst. In mijn thuisnetwerk draait Samba uitstekend als AD DC, inclusief betrouwbare SYSVOL-replicatie via Unison.

In dit artikel laat ik zien hoe ik het functioneel niveau van mijn Samba-domein heb verhoogd van Windows 2008 R2 naar Windows 2016-niveau. Ik leg de concrete stappen uit en laat ook zien waar je tegenaan kunt lopen als je een stap overslaat. Mijn uitleg is gebaseerd op de originele documentatie.

Sinds mijn jeugd ben ik gefascineerd door techniek, en in het bijzonder door IT. Alles begon met Commodore 64’s van vrienden en familie, een MSX bij een maat van mij en later de eerste IBM PC (clones). Boeken zoals de MS-DOS-handleiding las ik van begin tot eind, waarbij ik elke opdracht uitvoerde.

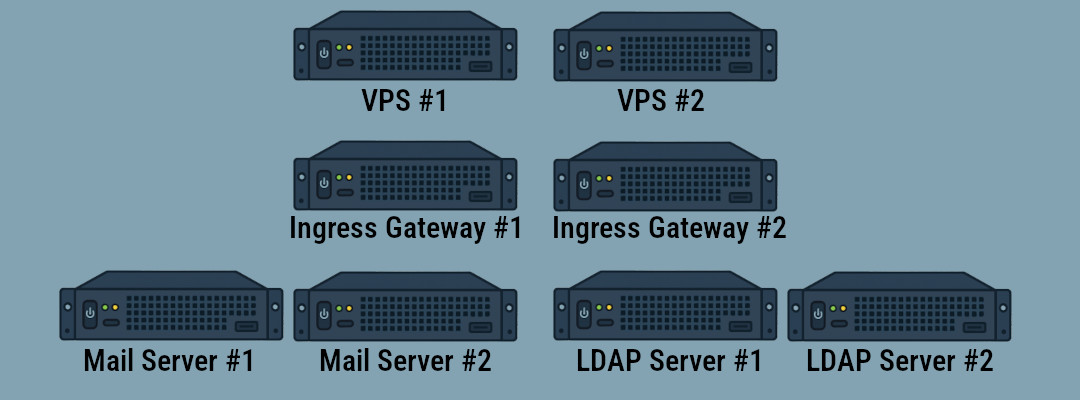

Netwerken, exotische besturingssystemen, en web- en mailhosting hebben altijd mijn bijzondere interesse gehad. Zo ben ik al jarenlang actief bezig met web- en mailhosting op Linux-systemen, gecombineerd met gebruiksvriendelijke webinterfaces.

Waarom Europa eindelijk moet investeren in alternatieven voor Amerikaanse diensten

De discussie over privacy en gegevensbescherming is de afgelopen jaren steeds relevanter geworden, vooral door de invoering van de Algemene Verordening Gegevensbescherming (AVG) in Nederland – de Nederlandse implementatie van de General Data Protection Regulation (GDPR), die sinds 25 mei 2018 in de hele Europese Unie van kracht is. Deze wetgeving staat in scherp contrast met de aanpak in de Verenigde Staten, waar privacywetgeving minder strikt is.

IT is een dynamisch vakgebied waarin voortdurende ontwikkeling essentieel is. Technologieën, standaarden en tools evolueren razendsnel, waardoor het niet volstaat om enkel cursussen en trainingen te volgen. Hoewel een sterke theoretische basis belangrijk is, ligt de echte meerwaarde in het opdoen en toepassen van kennis in de praktijk. In dit artikel deel ik mijn leerproces en heb ik dit samengevat in een handige tabel.

Wanneer ik terugkijk op de ontstaansgeschiedenis van UNIX en de impact wat dit besturingssysteem heeft gehad, lijkt het soms onwerkelijk dat BSD, Linux, maar ook macOS en OS X, allemaal op UNIX zijn gebaseerd. Zelf gebruik ik zowel thuis als op mijn werk Debian GNU/Linux, maar ook een laptop met FreeBSD en een werkstation met OpenBSD. Hoewel ik geen fervente Windows-gebruiker ben, heb ik dit commerciële kwaad netjes opgesloten in een virtuele machine – waarmee ik soms noodgedwongen moet werken. In dit artikel schrijf ik over de ontstaansgeschiedenis van UNIX, wat begon met de schema's voor de werking van pinball machines (flipperkasten).

— Bouke Jasper Henstra