TP-Link Omada 3-in-1 Gigabit VPN Router

De laatste jaren werk ik steeds vaker met apparatuur van TP-Link. De Omada productlijn vind ik interessant. Dat komt door de geboden functionaliteit, flexibiliteit, eenvoud, betrouwbaarheid en schaalbaarheid. De prijs is meer dan redelijk en de kwaliteit is prima (uitvalpercentage is erg laag en omruilen is geen probleem).

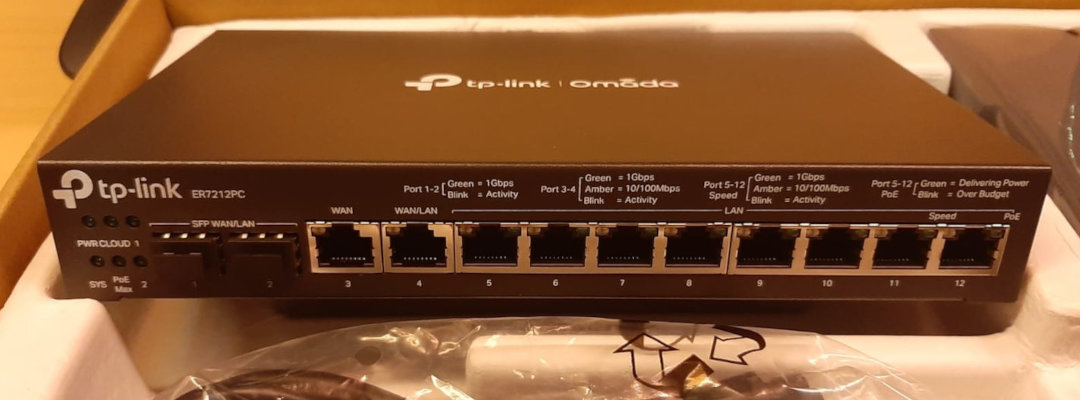

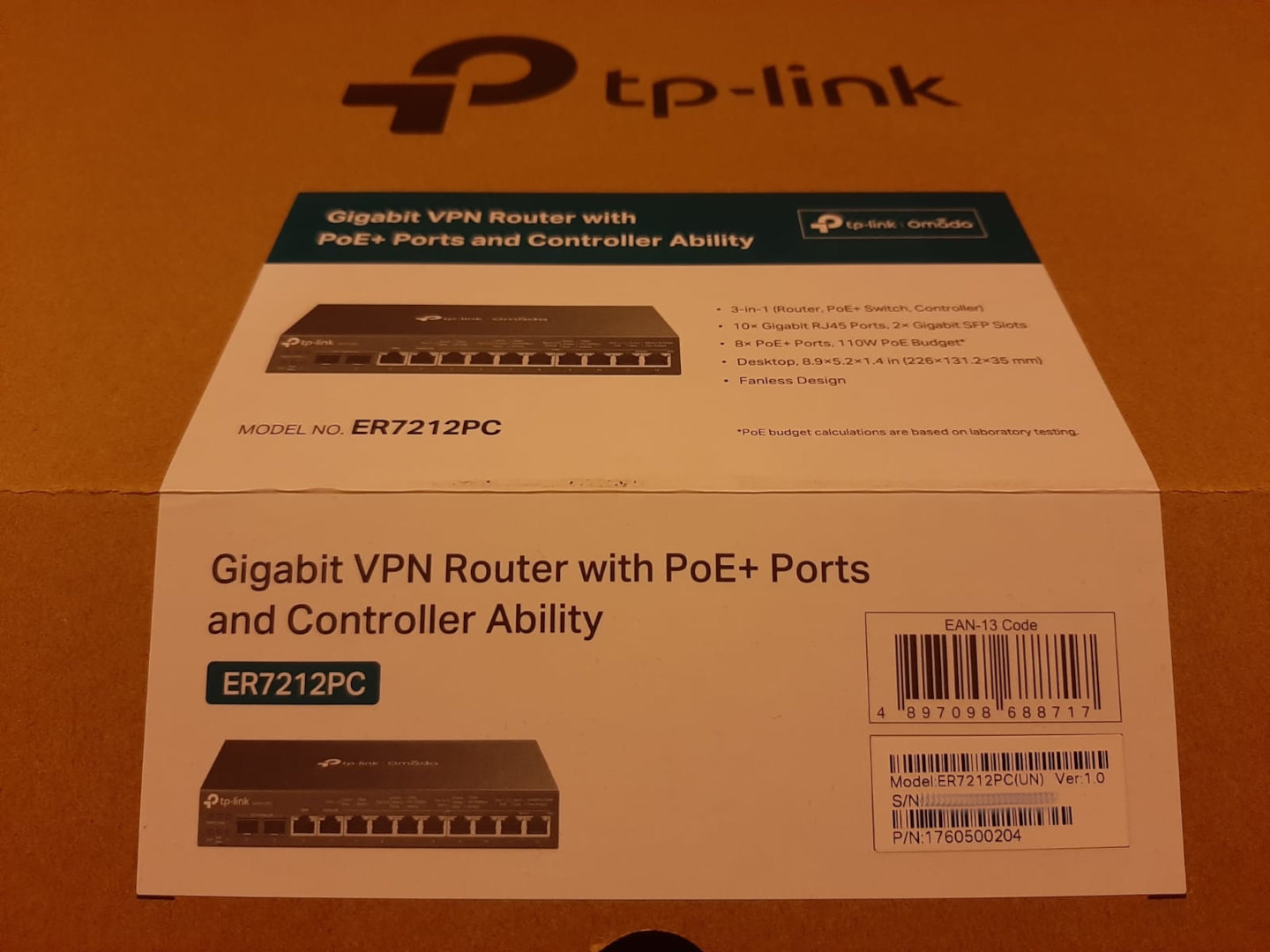

Onlangs zag ik in een presentatie van TP-Link de ER7212PC 3-in-1 Gigabit VPN router voorbij komen. Intussen heb ik dit compacte netwerkproduct in huis - en nader bekeken. In dit artikel beschrijf ik mijn bevindingen met dit bijzondere product.

Alles-in-één

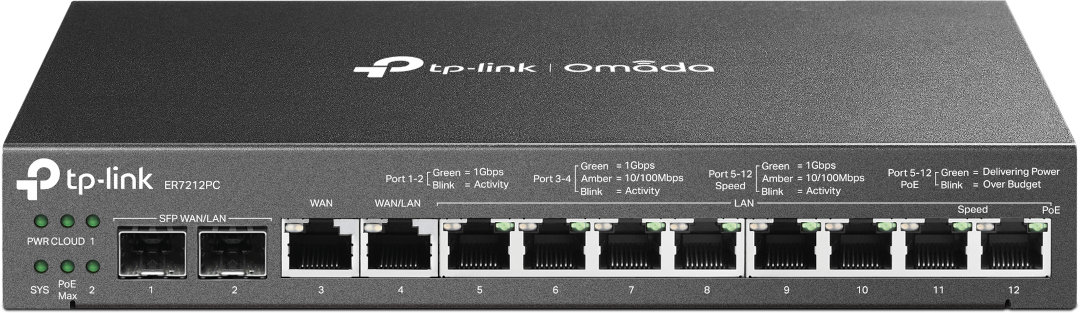

Wat mijn aandacht trok was het feit dat de ER7212PC bestaat uit een controller met een ingebouwde PoE switch en gateway.  Dat betekent dat met slechts één apparaat gestart kan worden met het opbouwen van een netwerk. De mogelijkheden zijn best bijzonder te noemen. Van de tien ethernetpoorten kunnen acht power over ethernet leveren. Dat betekent dat er acht access points aangesloten kunnen worden. Voor een kleine omgeving zal dat voldoende zijn. Het apparaat beschikt ook over twee 1G SFP+ sloten. Het is geen probleem om een switch aan te sluiten door middel van bijvoorbeeld een 1G DAC. Mocht een koppeling op 10G nodig zijn, dan is de ER8411 interessanter. Dat model beschikt namelijk over 2x 10G SFP+ poorten - en is bovendien rack mountable.

Dat betekent dat met slechts één apparaat gestart kan worden met het opbouwen van een netwerk. De mogelijkheden zijn best bijzonder te noemen. Van de tien ethernetpoorten kunnen acht power over ethernet leveren. Dat betekent dat er acht access points aangesloten kunnen worden. Voor een kleine omgeving zal dat voldoende zijn. Het apparaat beschikt ook over twee 1G SFP+ sloten. Het is geen probleem om een switch aan te sluiten door middel van bijvoorbeeld een 1G DAC. Mocht een koppeling op 10G nodig zijn, dan is de ER8411 interessanter. Dat model beschikt namelijk over 2x 10G SFP+ poorten - en is bovendien rack mountable.

TP-Link beschrijft de ER7212PC als Omada 3-in-1 Gigabit VPN Router. Dat dekt niet helemaal de lading - maar dat is niet erg. TP-Link lost dat goed op door de complete omschrijving op de doos te zetten. Voluit is de omschrijving Gigabit VPN Router with PoE+ Ports and Controller Ability.

Omada

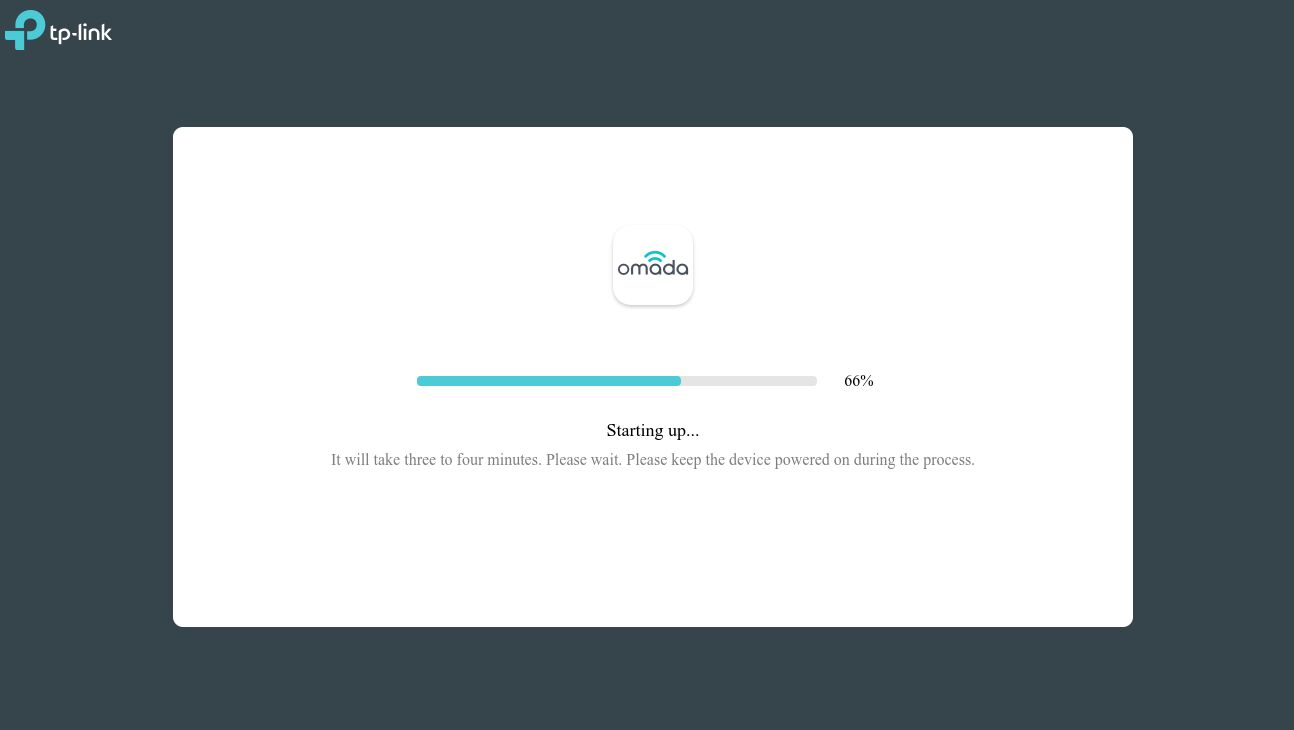

Wat tijdens het opstarten van de ER7212PC direct opvalt is de Omada software. Het vertrouwde opstartscherm van een Omada Cloud Controller herken je direct terug bij het openen van de web interface. Wat na het opstarten opvalt is dat de gateway functionaliteit aanwezig is. Wanneer een OC200 / OC300 cloud controller gebruikt wordt, dan is - voor de gateway functionaliteit - een extra apparaat nodig, zoals bijvoorbeeld de Omada ER605 Gigabit VPN Router.

Internet

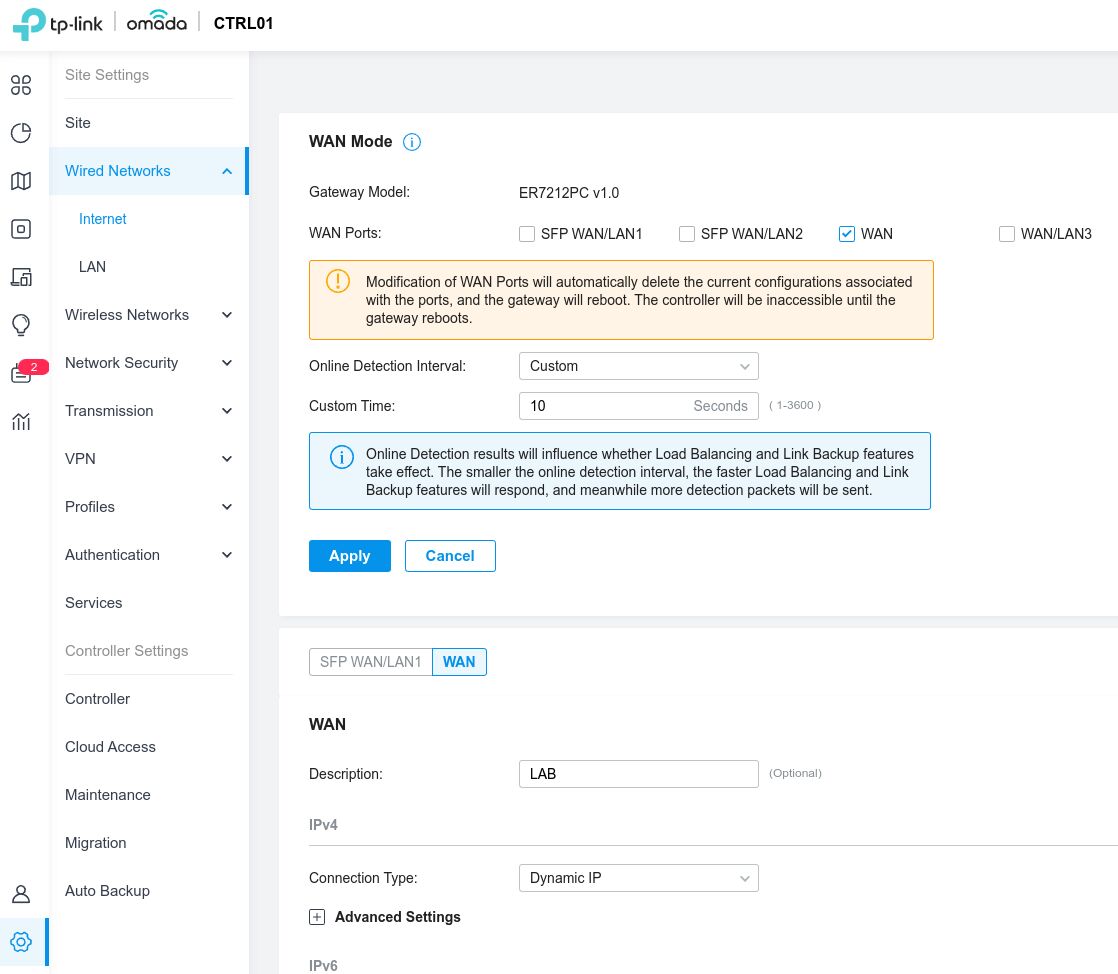

Instellingen zijn eenvoudig naar wens aan te passen. Zo had ik de internetverbinding vlot aan de gang. Er zijn opties voor een dynamisch IP, een statisch IP, PPPoE, L2TP en PPTP. In mijn test heb ik een dynamisch IPv4 gebruikt op de eerste ethernetpoort. Ik ben voornemens om PPPoE binnenkort te testen in combinatie met een DSL-lijn en een glasvezelverbinding. Dat laatste is interessant, aangezien TP-Link de meeste SFP+ modules accepteert. Dat laatste betekent dat dit soort apparatuur direct op bijvoorbeeld de FTU aangesloten kan worden. Ik heb eerder dergelijke koppelingen gemaakt met behulp van een TP-Link Gigabit Ethernet Media Converter - maar een dergelijke conversie is niet nodig, wanneer een ER7212PC of ER8411 gebruikt wordt.

Een aandachtspunt is dat na het wijzigen van de WAN interface het apparaat opnieuw gestart moet worden. Ik had bijvoorbeeld alle WAN poorten - behalve "WAN" - uit gevinkt. Het is mogelijk om bijvoorbeeld een WAN-koppeling via SFP+ en ethernet te maken. Het lijkt erop dat daarmee gebruik gemaakt kan worden van een WAN-backup. Ik heb de functionaliteit niet getest - maar het is wel een feature die ik eens in de praktijk wil testen. De opties "Online Detection Interval" en de beschrijving van de feature "Load Balancing" in de web interface verraden dat meerdere internetverbindingen gebruikt kunnen worden.

Netwerk

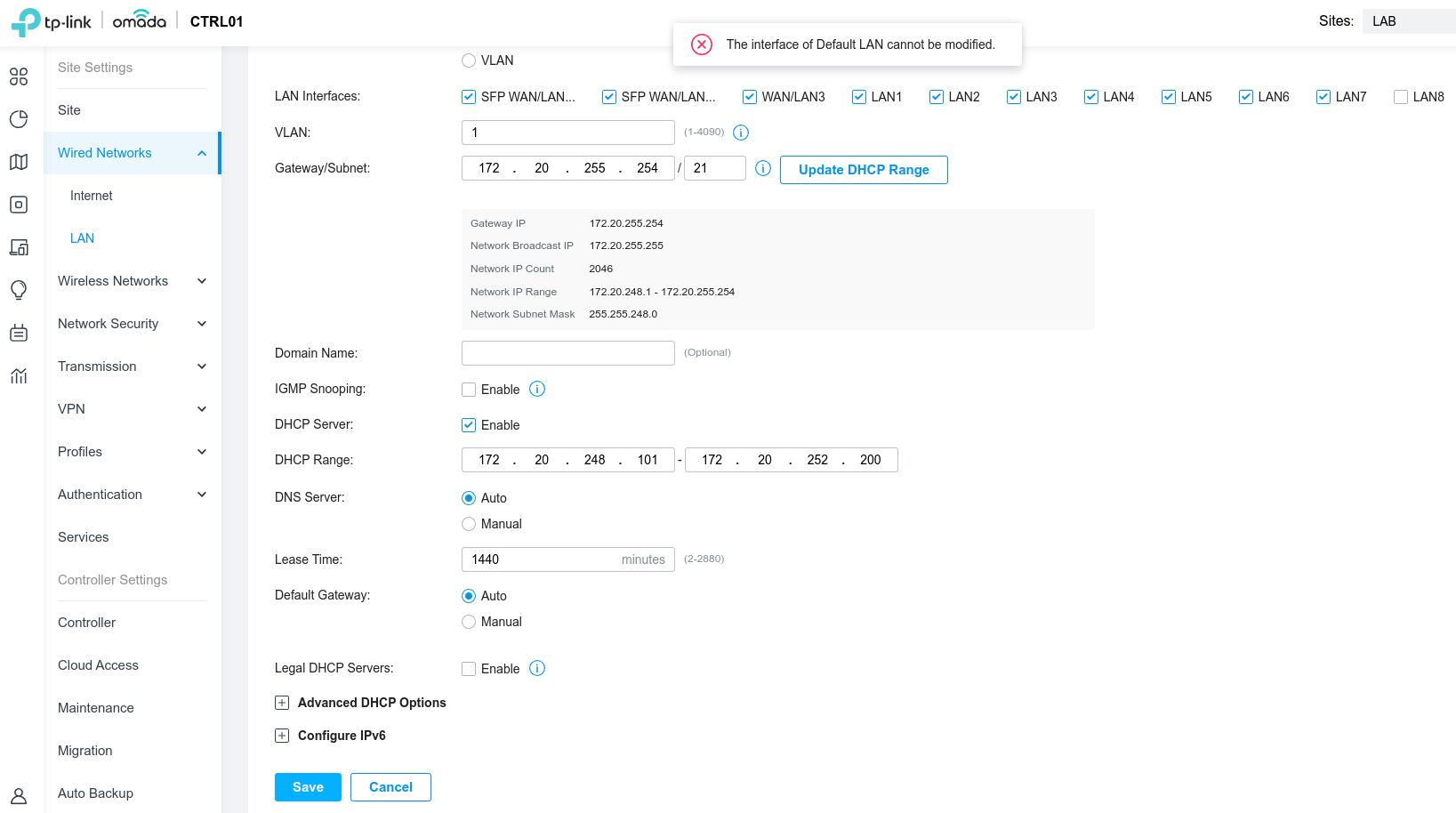

Wat mij opviel is dat ik LAN Interfaces (poorten) uit kan vinken - maar dat de wijziging niet kan worden opgeslagen. Er werd een foutmelding weergegeven: "The interface of Default LAN cannot be modified." Dit doet het vermoeden rijzen dat dit mogelijk ergens anders aangepast moet worden (dat er een afhankelijkheid is met een ander onderdeel / functionaliteit) of dat de geïntegreerde switch niet zo uitgebreid is als gedacht.

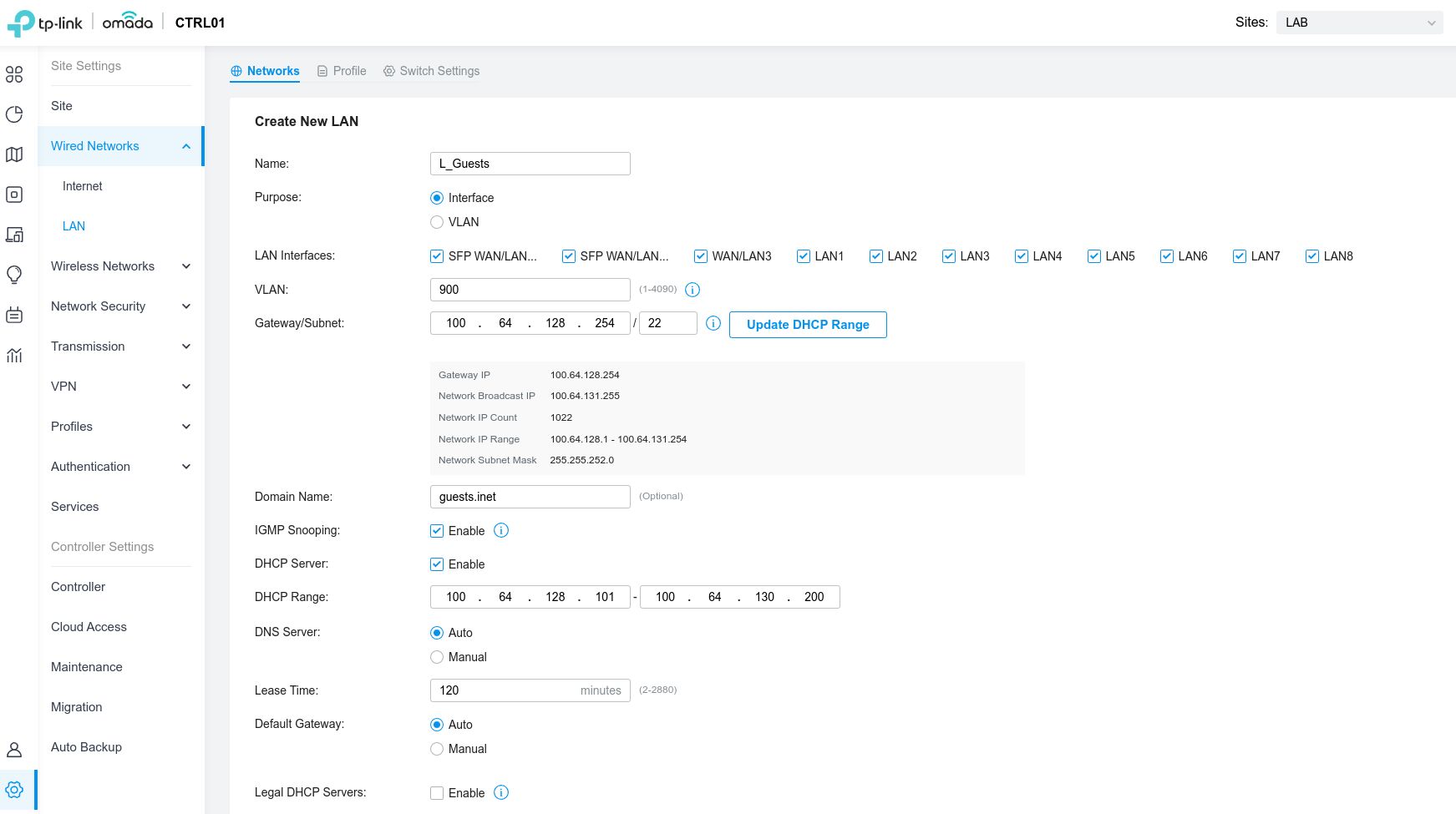

Netwerksegmentatie

Wat opvalt is dat er wel VLAN's toegevoegd kunnen worden (op de poorten) maar dat de ingebouwde LAN poorten verder niet geïsoleerd kunnen worden.  Zo is het bijvoorbeeld niet mogelijk om een netwerk te kiezen voor de LAN poorten. Hiermee bedoel ik dat het standaard VLAN ID niet gewijzigd kan worden op de poorten van de geïntegreerde switch. De LAN poorten lijken zich als trunk-poorten te gedragen. Ik vermoed dat dit een bewuste beperking (of tekortkoming) is? Maar misschien hoort dit ook wel een beetje bij het ontwerp van een TP-Link router?

Zo is het bijvoorbeeld niet mogelijk om een netwerk te kiezen voor de LAN poorten. Hiermee bedoel ik dat het standaard VLAN ID niet gewijzigd kan worden op de poorten van de geïntegreerde switch. De LAN poorten lijken zich als trunk-poorten te gedragen. Ik vermoed dat dit een bewuste beperking (of tekortkoming) is? Maar misschien hoort dit ook wel een beetje bij het ontwerp van een TP-Link router?

Wanneer er hoofdzakelijk gebruik gemaakt wordt van wifi, dan is de eerdere beperking (waarschijnlijk) geen probleem aangezien de segmentatie op de access points geregeld wordt. Het zou echter chique geweest zijn wanneer het standaard VLAN toch ingesteld zou kunnen worden (op de poorten van de geïntegreerde switch). Het kan voorkomen dat voor kleine omgevingen een extra switch niet direct nodig is - maar segmentatie wel wenselijk is. Bijvoorbeeld voor die ene omvormer van de zonnepanelen die je liever in een separaat IoT VLAN wilt isoleren. Zonder volledige VLAN ondersteuning kan een bekabeld netwerkverbindingen niet fatsoenlijk gesegmenteerd worden.

Firewall

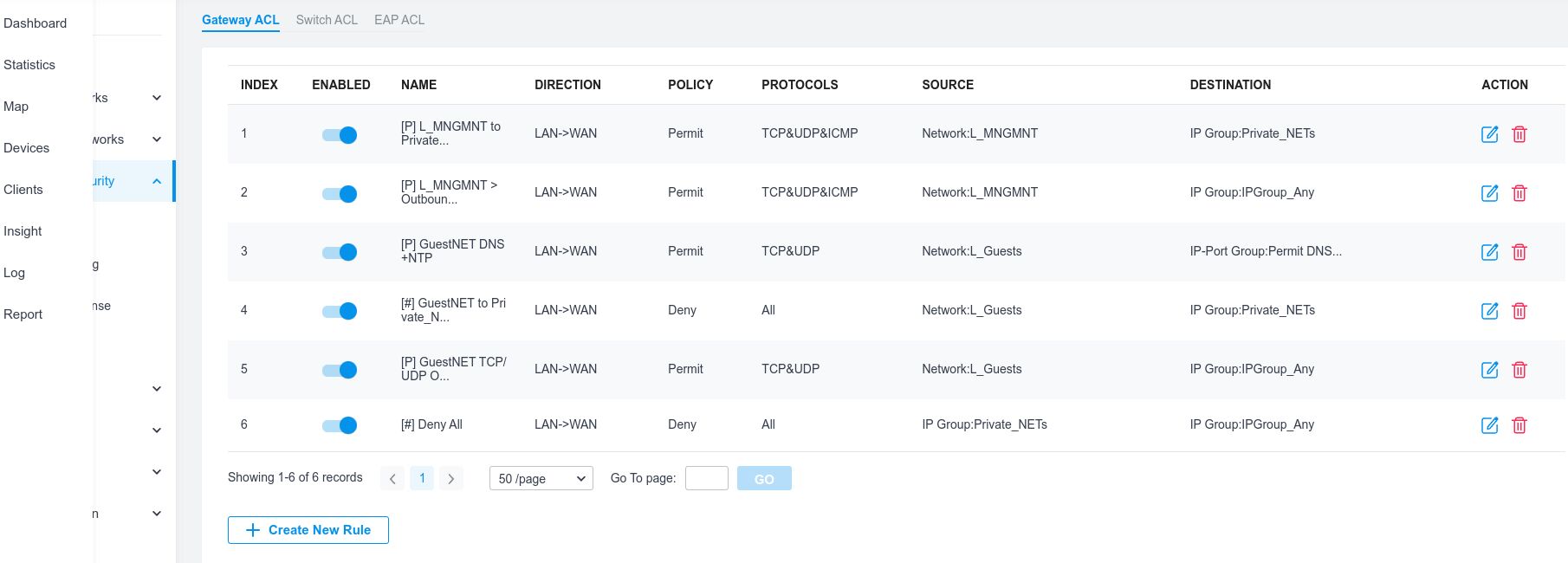

Een netwerk segmenteren is één ding maar het instellen van regels is minstens zo belangrijk. Het instellen van regels gaat door middel van het toevoegen van regels onder Access Control (ACL). Onder Settings : Network Security > ACL kunnen diverse regels toegevoegd worden.

Een regel gaat altijd over verkeer van een bron (source) naar een bestemming (destination). Deze kunnen gedefinieerd worden door middel van een type, zoals een netwerk, IP Group of IP-Port Group.

Opvallend is de standaard IP Group IPGroup_Any wat synoniem is voor 0.0.0.0/0 (alle mogelijke IPv4 adressen). Wat dan handig zou zijn is dat een reverse match mogelijk is (op bijvoorbeeld private IPv4 adressen). Alleen een Deny of Permit is mogelijk. Dat is jammer, want juist door het toepassen van een reverse match worden regels vaak duidelijker en zijn er in veel gevallen minder regels nodig om het gewenste resultaat te bereiken. Verder vind ik het jammer dat er geen afscheidingen of labels tussengevoegd kunnen worden. Deze twee laatste ontbrekende mogelijkheden zitten standaard in bijvoorbeeld pfSense.

De indeling van het menu is intuïtief genoeg om de benodigde opties te vinden. Soms is het toch even zoeken. Zoek je bijvoorbeeld inboud NAT? Dan vind je dat niet onder Network Security maar onder Transmission. Een optie om dit soort opties te vinden is door de zoekfunctie te gebruiken. Het viel mij op dat het zoekwoord "nat" direct het juiste resultaat geeft. Een dergelijke functionaliteit is absoluut een pluspunt!

Conclusie

TP-Link levert met de ER7212PC een mooie en compacte oplossing voor het midden- en kleinbedrijf. Alhoewel er een paar aandachtspunten zijn, denk ik dat ik een prima omgeving op kan bouwen met als basis de ER7212PC van TP-Link.

Voor het segmenteren van bekabelde netwerkverbindingen zou ik een TP-Link JetStream TL-SG2218 (of beter) kiezen. De keuze is uiteraard afhankelijk van een aantal variabelen zoals het benodigde aantal poorten. Als access point vind ik het EAP245-model het beste passen. Kiezen uit de EAP600-serie kan uiteraard ook - maar de 600-serie komt mijns inziens beter tot z'n recht wanneer meer bandbreedte nodig is - of geleverd kan worden door middel van de ethernetpoorten (dat is dan 2.5G in plaats van 1G).

Het wordt met dit bijzondere netwerkapparaat iets moeilijker om een aparte router/firewall te verantwoorden. Ik denk dat de zakelijke behoeften en de technische benodigdheden de doorslag zullen geven om te kiezen tussen losse apparaten - dus een aparte firewall zoals pfSense/OPNsense - of een all-in-one oplossing zoals de ER7212PC van TP-Link. TP-Link zou de keuze nog wat moeilijker (of juist makkelijker) kunnen maken door de VLAN functionaliteit uit te breiden op de ingebouwde switch en door de firewall te voorzien van reverse matching.