Welkom op het IT blog van Bouke Jasper Henstra. Hier vindt u posts over uiteenlopende onderwerpen.

Vragen, op- of aanmerkingen? Klik hier voor het contactformulier om snel, eenvoudig en veilig uw bericht te versturen.

Netwerksegmentatie is het opdelen (of opknippen) van het totale netwerk in kleinere segmenten. VLAN's (Virtual LAN's) kunnen worden gebruikt om een netwerk in kleinere, beter beheerbare segmenten te verdelen. Dit kan de beveiliging verbeteren door de verschillende types verkeer te isoleren en de potentiële schade die kan ontstaan door een beveiligingslek te beperken.

Steeds meer ondernemers en particulieren zien het nut en de noodzaak in om het netwerk op te delen. Denk bijvoorbeeld aan het isoleren van omvormers van zonnepanelen in een IoT netwerk. Maar ook aan het aanbieden van een apart gastennetwerk waarbinnen de beveiliging gewaarborgd wordt door verdere isolatie en beperkingen (lees: client isolatie binnen een geïsoleerd netwerk met strikte firewallregels voor uitgaande verbindingen).

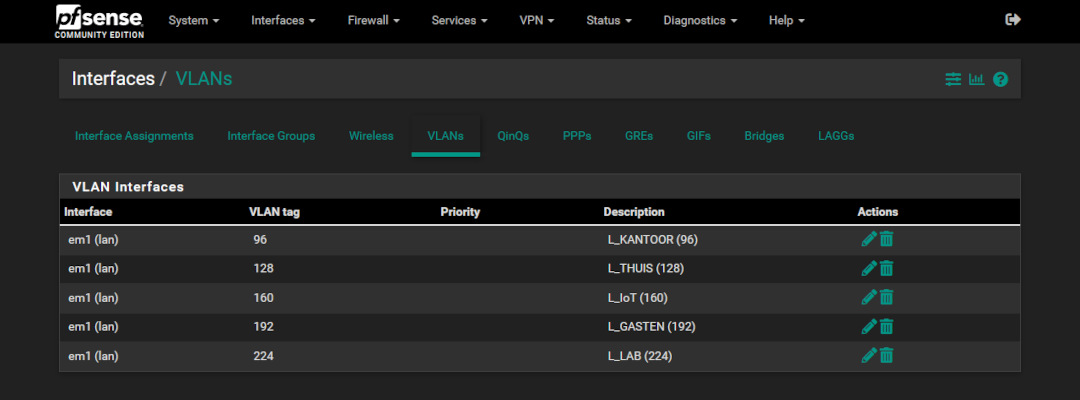

In deze post beschrijf ik hoe stapsgewijs een gesegmenteerd netwerk opgebouwd kan worden. Het eindresultaat is een netwerk met vijf VLAN's voor kantoor, thuis, IoT apparatuur, gasten en een thuislab (home lab).

In deze post wordt gebruik gemaakt van pfSense en een HP ProCurve switch. Maar deze kennis kan ook toegepast worden op een ander merk router/firewall en een ander merk switch. Denk hierbij aan OPNsense als alternatief voor pfSense of een TP-Link JetStream switch als alternatief voor een HP Procurve.

Vandaag was ik op een klantlocatie waar de nummering van de data aansluitingen (data WCD's) niet correspondeerde met de nummering op de patchpanelen. Dat is problematisch wanneer je wilt weten hoe een computer (of ander netwerkapparaat) is aangesloten op het netwerk. Uiteraard kun je een kabel-/netwerktester gebruiken - maar je kunt door middel van LLDP ook snel achterhalen op welke switchpoort de computer is aangesloten.